Consejos sobre ciberseguridad

Página con consejos sobre ciberseguridad en la que periódicamente desde el servicio de informática del IMO se publica información y consejos para ayudar a detectar los fraudes y protegernos de la gran variedad de estafas, amenazas y riesgos del mundo cibernético.

Phishing o suplantación de identidad

Una de las técnicas de fraude más utilizadas es la del phishing, que consiste en mensajes de correo electrónico, SMS o llamadas, WEBs falsas o cuentas de redes sociales falsas que suplantan la identidad de una organización. Estos mensajes redirigen a páginas o aplicaciones fraudulentas que simulan ser en serio para conseguir información confidencial, códigos de acceso, etc.

Una de las técnicas de fraude más utilizadas es la del phishing, que consiste en mensajes de correo electrónico, SMS o llamadas, WEBs falsas o cuentas de redes sociales falsas que suplantan la identidad de una organización. Estos mensajes redirigen a páginas o aplicaciones fraudulentas que simulan ser en serio para conseguir información confidencial, códigos de acceso, etc.

El objetivo de los cibercriminales va más allá; desean robar las credenciales de los usuarios con permisos. Esto permite a los delincuentes obtener acceso, enviar correos, hacer peticiones económicas y extender el malware allí donde la identidad robada tiene permisos.

Desconfíe siempre de los mensajes sospechosos, sobre todo si el texto contenido en el mail cumple alguno de estos supuestos:

- Has cometido un grave error o algo que has olvidado.

- Sensación de urgencia.

- Demasiado bueno para ser verdad.

- Errores ortográficos o gramaticales.

- Remitentes poco familiares.

- Lista de destinatarios extraña.

- Enlaces extraños.

- ¿Por qué recibo esto?

El correo electrónico sigue siendo el principal vector de ataque. En el mundo se envían casi 320.000 millones de correos electrónicos al día.

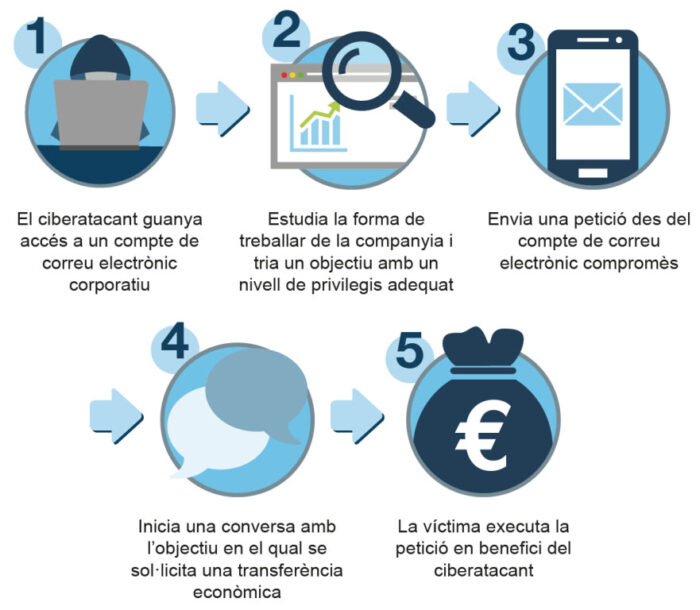

‘Business Email Compromise’ o compromiso de correo electrónico (BEC)

Es una práctica de ingeniería social que requiere el control del buzón de correo de la persona a suplantar y un conocimiento a fondo de la organización que se quiere atacar, desde su forma de escribir correos electrónicos hasta sus relaciones profesionales. Se habla de tres variantes de ataque BEC:

- El fraude del CEO: consiste en suplantar a una persona de poder dentro de la empresa o negocio.

- El fraude del proveedor: se compromete la cuenta de correo electrónico de un proveedor para informar de un cambio en el número de cuenta bancaria.

- El fraude del trabajador o empleado: es la variante más reciente y consiste en suplantar a un trabajador para solicitar al departamento de recursos humanos un cambio en el número de cuenta donde transferir la nómina.

Protejámonos de los fraudes

Cuando se utilizan los canales electrónicos, ya sea el móvil o el ordenador, es importante seguir unas recomendaciones básicas para ayudar a mantener los datos seguros y prevenir el fraude. Hay que tener cuidado y no revelar nunca nuestros datos si no estamos seguros de la confianza de quien los solicita.

Cuando se utilizan los canales electrónicos, ya sea el móvil o el ordenador, es importante seguir unas recomendaciones básicas para ayudar a mantener los datos seguros y prevenir el fraude. Hay que tener cuidado y no revelar nunca nuestros datos si no estamos seguros de la confianza de quien los solicita.

- IMO nunca pedirá tus datos o claves a través de SMS con enlaces.

- NUNCA pediremos los datos a través de cuentas de redes sociales.

- Si recibiste alguna comunicación de este tipo, es FALSA.

- ¡NO cedas tus datos!

Aprendamos a detectar un ataque de smishing

Un ataque como el Smishing se basa en el envío de mensajes fraudulentos, sea por SMS o bien por herramientas de mensajería instantánea como Whatsapp, en los que los ciberdelincuentes suplantan la identidad de una compañía y ofrecen premios o promociones falsos a los usuarios por obtener sus datos personales, bancarios o credenciales de acceso de la organización.

Un ataque como el Smishing se basa en el envío de mensajes fraudulentos, sea por SMS o bien por herramientas de mensajería instantánea como Whatsapp, en los que los ciberdelincuentes suplantan la identidad de una compañía y ofrecen premios o promociones falsos a los usuarios por obtener sus datos personales, bancarios o credenciales de acceso de la organización.

Otras variantes recientes de smishing que circulan actualmente son:

- Avisos de paquetes que no se han podido entregar.

- Facturas de servicios.

- Retorno de importes a favor del usuario.

- Actualización o verificación de la información bancaria.

Estos mensajes suelen tener un carácter urgente y se pide que realices una acción inmediata, como llamar al número de teléfono que te indican, responder al mensaje o clicar sobre un enlace para que proporciones los datos que te solicitan.

Aprende a protegerte:

- Tu banco nunca te enviará mensajes SMS con enlaces. Si recibes uno con un enlace en su nombre, es falso. No proporciones tus datos privados.

- El IMO tampoco te pedirá nunca credenciales de acceso ni datos personales con un SMS.

- Desconfía de los mensajes que te pidan información urgentemente e intenten darte miedo (por ejemplo: “Se te suspenderá la cuenta si no actualizas la información en un plazo de 24 horas”).

- No prestes atención a ofertas y/o premios que parezcan extremadamente tentadores, porque no suelen ser legítimos.

- No cliques nunca sobre enlaces añadidos en SMS que te parezcan sospechosos ni tampoco les respondas.

- No instales aplicaciones que te recomienden en estos mensajes, ya que pueden infectar el dispositivo con Malware.

Qué es un ataque de ingeniería social

Los ataques de ingeniería social no son muy diferentes a las clásicas estafas. Los ciberdelincuentes siguen los mismos pasos que los estafadores «presencial»: reconocimiento, establecimiento de contacto y confianza, manipulación para obtener su objetivo y desaparecer sin levantar sospechas.

Los ataques de ingeniería social no son muy diferentes a las clásicas estafas. Los ciberdelincuentes siguen los mismos pasos que los estafadores «presencial»: reconocimiento, establecimiento de contacto y confianza, manipulación para obtener su objetivo y desaparecer sin levantar sospechas.

Su primer paso será intentar reunir toda la información posible sobre la empresa que le pueda ser útil para conocer a su víctima, información como listados de empleados y teléfonos, departamentos, ubicación, proveedores …

A continuación, seleccionarán a una víctima (generalmente un empleado o algún colaborador de la empresa) y tratarán de establecer alguna relación que le permita ganarse la confianza utilizando la información obtenida: la entidad bancaria de confianza, la empresa de mantenimiento informático, una situación particular, etc.

Una vez se han ganado la confianza, manipulan a su víctima para obtener la información que necesitan (credenciales, información confidencial …) o conseguir que haga alguna acción por él (instalar un programa, enviar algunos correos, hacer algún ingreso… ).

Las técnicas para conseguir la confianza y manipular a la víctima son diversas y se aprovechan:

- Del respeto a la autoridad, cuando el atacante se hace pasar por un responsable o por un policía.

- De la voluntad de ser útil, ayudar o colaborar que se aprecia en entornos laborales y comerciales.

- Del temor a perder algo, como en los mensajes que debes realizar un ingreso para obtener un trabajo, una recompensa, un premio, etc.

- De la vanidad, cuando adulan a la víctima por sus conocimientos, su posición o sus influencias.

- Apelando al ego de los individuos al decirles que ha ganado un premio o ha conseguido algo y que para obtenerlo tienen que realizar una acción que en otro caso no harían.

- Creando situaciones de urgencia y consiguiendo los objetivos por pereza, desconocimiento o ingenuidad de la víctima.

- No compartas ni muestres NUNCA tu usuario y contraseña.

Para terminar, después de conseguir su objetivo, deben apartarse sin levantar sospechas. En ocasiones destruyen las pruebas que puedan vincularlos con alguna actividad delictiva posterior que ejecuten con información obtenida (por ejemplo: accesos no autorizados si obtienen credenciales, publicación de información …).

Gestión de contraseñas, permisos y credenciales

Todos nuestros dispositivos tecnológicos deben estar configurados con un método de autenticación robusto para acceder a la sesión de inicio o a su desbloqueo.

Todos nuestros dispositivos tecnológicos deben estar configurados con un método de autenticación robusto para acceder a la sesión de inicio o a su desbloqueo.

A la hora de utilizar un ordenador o entrar en una aplicación, el dato más importante es la contraseña. Si alguien con malas intenciones le roba esta contraseña, podrá suplantarle la identidad y acceder a todas partes donde tenga permisos. Es necesario, pues, tener muy presente que, como usuarios, son responsables de hacer un uso seguro de los medios con los que trabaja, tanto si son corporativos como propios.

Por este motivo, le explicamos una serie de medidas muy útiles a la hora de utilizar contraseñas. Una vez tenga la contraseña de su ordenador o de cualquier aplicación por primera vez, siempre es necesario cambiarla por una propia, que sólo usted conozca. Esta contraseña se la ha dado un administrador y en caso de que quiera acceder a su ordenador o comprobar una incidencia en una aplicación, deberá hacerlo con su cuenta de administrador, no con la suya. Esta situación es igualmente aplicable después de la reactivación de una clave olvidada (típica situación que puede ocurrir, por ejemplo, cuando se vuelve de vacaciones).

Por tanto, recuerde que ¡nunca debe compartir las contraseñas con nadie, ni tampoco el PIN asociado a un certificado digital o tarjeta bancaria!

Asimismo, si no es una buena práctica apuntar las contraseñas en una nota adhesiva, tampoco lo es en libretas o en cualquier hoja de papel. Del mismo modo, si deja las contraseñas en un archivo de texto dentro del ordenador y un día trabajando en un espacio compartido lo deja desbloqueado, cualquiera podrá acceder a este archivo y robar todas las contraseñas. Si no tiene buena memoria o utiliza muchas contraseñas, hay herramientas que le pueden ayudar en esta tarea.

Tampoco es seguro utilizar la opción de recordar contraseñas de los navegadores, ya que, si un usuario malicioso entra en su sistema, podrá acceder a todas las aplicaciones web donde utilice estas credenciales.

También es importante seguir las recomendaciones específicas (complejidad mínima de las contraseñas) del servicio de soporte y cambiar las contraseñas periódicamente.

Si utiliza nombres propios o palabras de diccionario, un atacante puede averiguar la contraseña en menos de un segundo. Una muestra de las 20 más usadas durante los últimos años y, por tanto, las peores a usar son:

Puede utilizar trucos o metodologías para generar contraseñas nuevas, por ejemplo:

- Utilizar una frase o cita y abreviar con la primera letra de cada palabra: Que tengamos suerte este mes = Qtsem.

- Poner un carácter especial y/o un número: Qtsem&4.

- Poner la abreviatura del servicio al que accederás: Qtsem&4Z.

Recuerde que no se pueden reutilizar identificadores y contraseñas corporativas en el entorno personal (correo, redes sociales, etc.).

Infografía sobre cómo crear contraseñas seguras

Uso de gestores de contraseñas

Bitwarden es un gestor de contraseñas con muchas funcionalidades que ofrecen seguridad cuando utilizamos muchas contraseñas en el día a día.

Se puede descargar para diferentes sistemas operativos en https://bitwarden.com/download

Aumento de la presencia de la IA en los ciberataques a correos empresariales (BEC)

El auge de la IA está comportando grandes ventajas para las empresas, pero también importantes riesgos. Herramientas como ChatGPT han permitido democratizar los ciberataques. Los ciberdelincuentes se valen de esta herramienta eficiente para desarrollar ataques malware más sofisticados, siendo el más recorrido la técnica del phishing. En 2023 se registraron más de 30 millones de ciberataques (BEC) mediante la IA. Se trata de un reto sin precedentes. Hasta ahora, los ataques de phishing se basaban en técnicas de ingeniería social para engañar a los usuarios y divulgar, robar o secuestrar información confidencial. Pero con la llegada de la IA, los ciberdelincuentes han tomado una ventaja alarmante en las actividades maliciosas y están consiguiendo adoptar una posición preferente.

Gracias a la IA y su capacidad de aprendizaje, se pueden emprender ataques de phishing avanzados, en los que la propia IA puede personalizar correos electrónicos maliciosos imitando a remitentes auténticos (por ejemplo ahora una traducción automática a cualquier lengua puede ser casi perfecta). De esta forma, las tasas de clics y acceso a datos sensibles aumentarían considerablemente

Los ataques BEC basados en ingeniería social han aumentado un 1.760% en el último año, motivados por los avances en IA Generativa. Sin embargo, representaron sólo el 1% de los ciberataques en 2022. En 2023 se apreció un aumento notorio hasta el 18,6% y todo esto es como consecuencia de la IA.

El BEC sigue siendo el segmento más rentable del fraude online, ya que los ciberdelincuentes se hacen pasar por empresas y ejecutivos de negocios para engañar a las víctimas y solicitarles dinero. La IA Generativa ha facilitado ataques basados en ingeniería social, cada vez mejor diseñados y difíciles de detectar.

Ataques phishing personalizados:

La evolución desde simples estafas por correo electrónico dirigidas a público masivo hasta ataques personalizados ofrece nuevos canales y técnicas más eficientes. En consecuencia, las llamadas telefónicas falsas y el vishing han aumentado recientemente. La voz real de un gerente se imita mediante una herramienta de clonación de voz con IA. Estas herramientas primero definen las características de una voz humana y después utilizan IA para entrenar el sistema para que imite perfectamente esta voz al recitar varios mensajes.

Junto al phishing, que representa más del 70% de los ataques en 2023, cabe destacar la tendencia del quishing o QRishing. Mediante ella, los ciberdelincuentes explotan los códigos QR y solicitan a los usuarios que los escaneen para conducirlos a sitios donde robarles las credenciales. De hecho, el 6% de los códigos QR enviados por email en 2023 fueron maliciosos.