Consells sobre ciberseguretat

Pàgina amb consells sobre ciberseguretat en la que periòdicament des del servei d’informàtica de l’IMO es publiquen informació i consells per ajudar les persones a detectar els fraus i protegir-nos de la gran varietat d’estafes, amenaces i riscos del mon cibernètic.

Phishing o suplantació d'identitat

Una de les tècniques de frau més emprades és la del phishing, que consisteix en missatges de correu electrònic, SMS o trucades, WEBs falses o comptes de xarxes socials falsos que suplanten la identitat d’una organització. Aquests missatges redirigeixen a pàgines o aplicacions fraudulentes que simulen ser de debò per aconseguir informació confidencial, codis d’accés, etc.

Una de les tècniques de frau més emprades és la del phishing, que consisteix en missatges de correu electrònic, SMS o trucades, WEBs falses o comptes de xarxes socials falsos que suplanten la identitat d’una organització. Aquests missatges redirigeixen a pàgines o aplicacions fraudulentes que simulen ser de debò per aconseguir informació confidencial, codis d’accés, etc.

L’objectiu dels cibercriminals va més enllà; volen robar les credencials dels usuaris amb permisos. Això permet als delinqüents obtenir accés, enviar correus, fer peticions econòmiques i estendre el codi maliciós allà on la identitat robada té permisos.

Desconfieu sempre dels missatges sospitosos, sobretot si el text contingut en el mail compleix algun d’aquests supòsits:

- Has comès un greu error o quelcom que has oblidat.

- Sensació d’urgència.

- Massa bo per ser veritat.

- Errors ortogràfics o gramaticals.

- Remitents poc familiars.

- Llista de destinataris estranya.

- Enllaços estranys.

- Per què rebo això?

El correu electrònic continua sent el principal vector d’atac. Al món s’envien gairebé 320.000 milions de correus electrònics al dia.

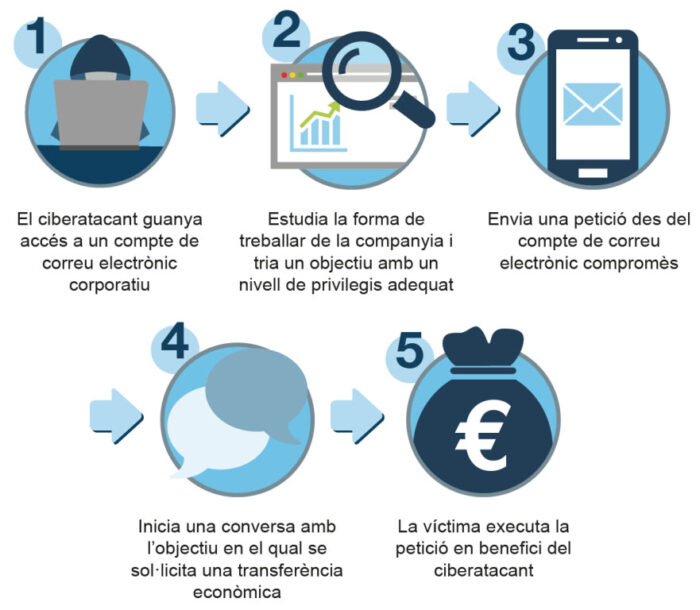

‘Business Email Compromise’ o compromís de correu electrònic (BEC)

És una pràctica d’enginyeria social que requereix el control de la bústia de correu de la persona a suplantar i un coneixement a fons de l’organització que es vol atacar, des de la seva forma d’escriure correus electrònics fins a les seves relacions professionals. Es parla de tres variants d’atac BEC:

- El frau del CEO: consisteix a suplantar una persona de poder dins l’empresa o negoci.

- El frau del proveïdor: es compromet el compte de correu electrònic d’un proveïdor per informar d’un canvi en el número de compte bancari.

- El frau del treballador o empleat: és la variant més recent i consisteix a suplantar un treballador per sol·licitar al departament de recursos humans un canvi en el número de compte on transferir la nòmina.

Protegim-nos dels fraus

Quan es fan servir els canals electrònics, ja sigui el mòbil o l’ordinador, és important seguir unes recomanacions bàsiques per ajudar a mantenir les dades segures i prevenir el frau. Cal anar amb compte i no revelar mai les nostres dades si no estem segurs de la confiança de qui les sol·licita.

Quan es fan servir els canals electrònics, ja sigui el mòbil o l’ordinador, és important seguir unes recomanacions bàsiques per ajudar a mantenir les dades segures i prevenir el frau. Cal anar amb compte i no revelar mai les nostres dades si no estem segurs de la confiança de qui les sol·licita.

- L’IMO mai demanarà les vostres dades o claus a través d'SMS amb enllaços.

- MAI demanarem les dades a través de comptes de xarxes socials.

- Si reveu alguna comunicació d’aquest tipus, es FALSA.

- NO cediu les vostres dades!

Aprenem a detectar un atac d'smishing

Un atac com l’Smishing es basa en la tramesa de missatges fraudulents, sigui per SMS o bé per eines de missatgeria instantània com ara Whatsapp, en els quals els ciberdelinqüents suplanten la identitat d’una companyia i ofereixen premis o promocions falsos als usuaris per obtenir-ne les dades personals, bancàries o credencials d’accés de l’organització.

Un atac com l’Smishing es basa en la tramesa de missatges fraudulents, sigui per SMS o bé per eines de missatgeria instantània com ara Whatsapp, en els quals els ciberdelinqüents suplanten la identitat d’una companyia i ofereixen premis o promocions falsos als usuaris per obtenir-ne les dades personals, bancàries o credencials d’accés de l’organització.

Altres variants recents d’smishing que circulen actualment són:

- Avisos de paquets que no s’han pogut lliurar.

- Factures de serveis.

- Retorn d’imports a favor de l’usuari.

- Actualització o verificació de la informació bancària.

Aquests missatges solen tenir un caràcter urgent i s’hi demana que facis una acció immediata, com ara trucar al número de telèfon que t’hi indiquen, respondre el missatge o clicar sobre un enllaç perquè proporcionis les dades que et sol·liciten.

Aprèn a protegir-te’n:

- El teu banc mai no t’enviarà missatges SMS amb enllaços. Si en reps un amb un enllaç en el seu nom, és fals. No proporcionis les teves dades privades.

- L’IMO tampoc no et demanarà mai credencials d’accés ni dades personals amb un SMS.

- Desconfia dels missatges que et demanin informació urgentment i intentin fer-te agafar por (per exemple: “Se’t suspendrà el compte si no n’actualitzes la informació en un termini de 24 hores”).

- No paris atenció en ofertes i/o premis que semblin extremadament temptadors, perquè no solen ser legítims.

- No cliquis mai sobre enllaços afegits en SMS que et semblin sospitosos ni tampoc els responguis.

- No instal·lis aplicacions que et recomanin en aquests missatges, ja que poden infectar el dispositiu amb programari maliciós o malware.

Què és un atac d'enginyeria social

Els atacs d’enginyeria social no són gaire diferents de les clàssiques estafes. Els ciberdelinqüents segueixen els mateixos passos que els estafadors «presencial»: reconeixement, establiment de contacte i confiança, manipulació per obtenir el seu objectiu i desaparèixer sense aixecar sospites.

Els atacs d’enginyeria social no són gaire diferents de les clàssiques estafes. Els ciberdelinqüents segueixen els mateixos passos que els estafadors «presencial»: reconeixement, establiment de contacte i confiança, manipulació per obtenir el seu objectiu i desaparèixer sense aixecar sospites.

El seu primer pas serà intentar reunir tota la informació possible sobre l’empresa que li pugui ser útil per conèixer la seva víctima, informació com llistats d’empleats i telèfons, departaments, ubicació, proveïdors…

A continuació seleccionaran una víctima (generalment un empleat o algun col·laborador de l’empresa) i tractaran d’establir alguna relació que li permeti guanyar-se la confiança utilitzant la informació obtinguda: l’entitat bancària de confiança, l’empresa de manteniment informàtic, una situació particular, etc.

Un cop s’han guanyat la confiança, manipulen la seva víctima per obtenir la informació que necessiten (credencials, informació confidencial…) o aconseguir que faci alguna acció per ell (instal·lar un programa, enviar alguns correus, fer algun ingrés…).

Les tècniques per aconseguir la confiança i manipular la víctima són diverses i s’aprofiten:

- Del respecte a l’autoritat, quan l’atacant es fa passar per un responsable o per un policia.

- De la voluntat de ser útil, ajudar o col·laborar que s’aprecia en entorns laborals i comercials.

- Del temor a perdre alguna cosa, com en els missatges que has de fer un ingrés per obtenir una feina, una recompensa, un premi, etc.

- De la vanitat, quan adulen la víctima pels seus coneixements, la seva posició o les seves influències.

- Apel·lant a l’ego dels individus en dir-los que ha guanyat un premi o ha aconseguit alguna cosa i que per obtenir-lo han de fer una acció que en altre cas no farien.

- Creant situacions d’urgència i aconseguint els objectius per mandra, desconeixement o ingenuïtat de la víctima.

- No compartiu ni reveleu MAI el vostre usuari i contrasenya.

Per acabar, després d’aconseguir el seu objectiu, s’han d’apartar sense aixecar sospites. De vegades destrueixen les proves que puguin vincular-los amb alguna activitat delictiva posterior que executin amb informació obtinguda (per exemple: accessos no autoritzats si obtenen credencials, publicació d’informació…).

Gestió de contrasenyes, permisos i credencials

Tots els nostres dispositius tecnològics han d’estar configurats amb un mètode d’autenticació robust per accedir a la sessió d’inici o al seu desbloqueig.

Tots els nostres dispositius tecnològics han d’estar configurats amb un mètode d’autenticació robust per accedir a la sessió d’inici o al seu desbloqueig.

A l’hora d’utilitzar un ordinador o entrar en una aplicació, la dada més important és la contrasenya. Si algú amb males intencions us roba aquesta contrasenya, us podrà suplantar la identitat i accedir a tot arreu on tingueu permisos. Cal, doncs, que tingueu molt present que, com a usuaris, sou responsables de fer un ús segur dels mitjans amb què treballeu, tant si són corporatius com propis.

Per aquest motiu, us expliquem una sèrie de mesures molt útils a l’hora d’utilitzar contrasenyes. Un cop tingueu la contrasenya del vostre ordinador o de qualsevol aplicació per primer cop, sempre cal canviar-la per una de pròpia, que només vosaltres conegueu. Aquesta contrasenya us l’ha donat un administrador i pel cas que vulgui accedir al vostre ordinador o comprovar una incidència en una aplicació, ho haurà de fer amb el seu compte d’administrador, no pas amb el vostre. Aquesta situació és igualment aplicable després de la reactivació d’una clau oblidada (típica situació que pot passar, per exemple, quan es torna de vacances).

Per tant, recordeu que mai no heu de compartir les contrasenyes amb ningú, ni tampoc el PIN associat a un certificat digital o tarja bancària!

Així mateix, si no és una bona pràctica apuntar les contrasenyes en una nota adhesiva, tampoc no ho és fer-ho en llibretes o en qualsevol full de paper. De la mateixa manera, si deixeu les contrasenyes en un fitxer de text dins de l’ordinador i un dia treballant en un espai compartit el deixeu desbloquejat, qualsevol podrà accedir a aquest fitxer i robar totes les contrasenyes. Si no teniu bona memòria o utilitzeu moltes contrasenyes, hi ha eines que us poden ajudar en aquesta tasca.

Tampoc no és segur utilitzar l’opció de recordar contrasenyes dels navegadors, ja que, si un usuari maliciós entra al vostre sistema, podrà accedir a totes les aplicacions web on feu servir aquestes credencials.

També és important seguir les recomanacions específiques (complexitat mínima de les contrasenyes) del servei de suport i canviar les contrasenyes periòdicament.

Si utilitzeu noms propis o paraules de diccionari, un atacant pot esbrinar la paraula de pas en menys d’un segon.

Podeu fer servir trucs o metodologies per generar contrasenyes noves, per exemple:

- Utilitzar una frase o cita i abreujar amb la primera lletra de cada paraula: Que tinguem sort aquest mes = Qtsam.

- Posar un caràcter especial i/o un número: Qtsam&4.

- Posar l’abreviatura del servei on accediràs: Qtsam&4Z.

Recordeu que no es poden reutilitzar identificadors i contrasenyes corporatives en l’entorn personal (correu, xarxes socials, etc.).

Infografia sobre com crear contrasenyes segures

Ús de gestors de contrasenyes

Bitwarden és un gestor de contrasenyes amb moltes funcionalitats que ofereixen seguretat quan utilitzem moltes contrasenyes en el dia a dia.

Es pot descarregar pels diferents sistemes operatius a https://bitwarden.com/download

Augment de la presència de la IA en els ciberatacs a correus empresarials (BEC)

L’apogeu de la IA està comportant grans avantatges per a les empreses, però també importants riscos. Eines com ChatGPT han permès democratitzar els ciberatacs. Els ciberdelinqüents es valen d’aquesta eina eficient per desenvolupar atacs malware més sofisticats, sent el més recorregut la tècnica del phishing. Al 2023 es van registrar més de 30 milions de ciberatacs (BEC) mitjançant la IA.Es tracta d’un repte sense precedents. Fins ara, els atacs de phishing es basaven en tècniques d’enginyeria social per enganyar els usuaris i divulgar, robar o segrestar informació confidencial. Però amb l’arribada de la IA, els ciberdelinqüents han pres un avantatge alarmant a les activitats malicioses i estan aconseguint adoptar una posició preferent.

L’apogeu de la IA està comportant grans avantatges per a les empreses, però també importants riscos. Eines com ChatGPT han permès democratitzar els ciberatacs. Els ciberdelinqüents es valen d’aquesta eina eficient per desenvolupar atacs malware més sofisticats, sent el més recorregut la tècnica del phishing. Al 2023 es van registrar més de 30 milions de ciberatacs (BEC) mitjançant la IA.Es tracta d’un repte sense precedents. Fins ara, els atacs de phishing es basaven en tècniques d’enginyeria social per enganyar els usuaris i divulgar, robar o segrestar informació confidencial. Però amb l’arribada de la IA, els ciberdelinqüents han pres un avantatge alarmant a les activitats malicioses i estan aconseguint adoptar una posició preferent.

Gràcies a la IA i la seva capacitat d’aprenentatge, es poden emprendre atacs de phishing avançats, en què la pròpia IA pot personalitzar correus electrònics maliciosos imitant remitents autèntics (per exemple ara una traducció automàtica a qualsevol llengua pot ser casi perfecta). D’aquesta manera, les taxes de clics i accés a dades sensibles augmentarien considerablement

Els atacs BEC basats en enginyeria social han augmentat un 1.760% el darrer any, motivats pels avenços a IA Generativa. Tot i això, van representar només l’1% dels ciberatacs el 2022. El 2023 es va apreciar un augment notori fins al 18,6% i tot això és com a conseqüència de la IA.

El BEC continua sent el segment més rendible del frau en línia, ja que els ciberdelinqüents es fan passar per empreses i executius de negocis per enganyar les víctimes i sol·licitar-los diners. La IA Generativa ha facilitat atacs basats en enginyeria social, cada cop més ben dissenyats i més difícils de detectar.

Atacs phishing personalitzats:

L’evolució des de simples estafes per correu electrònic adreçades a públic massiu fins a atacs personalitzats ofereix nous canals i tècniques més eficients. En conseqüència, les trucades telefòniques falses i el vishing han augmentat recentment. La veu real d’un gerent s’imita mitjançant una eina de clonació de veu amb IA. Aquestes eines primer defineixen les característiques d’una veu humana i després utilitzen IA per entrenar el sistema perquè imiti perfectament aquesta veu en recitar diversos missatges.

Al costat del phishing, que representa més del 70% dels atacs el 2023, cal destacar la tendència del quishing o QRishing. Mitjançant ella, els ciberdelinqüents exploten els codis QR i sol·liciten als usuaris que els escanegin per conduir-los a llocs on robar-los les credencials. De fet, el 6% dels codis QR enviats per email el 2023 van ser maliciosos.